最終更新日:2013年5月17日

<サイトに戻る> <資料室に戻る> <IPSecトップへ戻る>

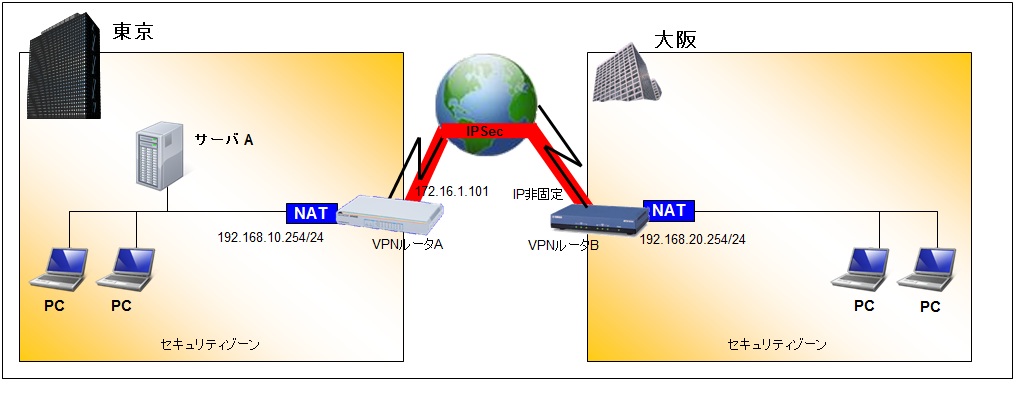

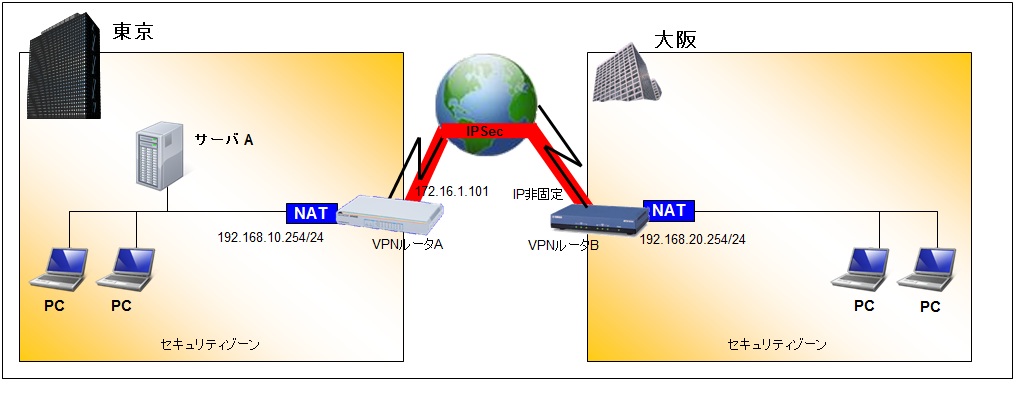

PPPoE接続で、片側固定/片側非固定のIPアドレス環境下でのVPN接続として、以下の図のような環境を想定します。

この構成では、NATで守られたセキュリティゾーンへはセキュリティゾーン間で IPSecによる相互にアクセスが可能です。 また、インターネット回線を使った場合にはそれぞれのセキュリティゾーン内からはインターネットへのアクスもも可能です。東京側のみ固定IPとして、対向のルータのWAN側のIPアドレスはダイナミックに割りあてられるものとします。

設定例では次のようなパラメータ値で設定を実施します。 なお、以下のルータAについては説明を簡略化するためにアライドテレシス社の製品にて説明を行い、ルータBは各社のルータにて説明を行う事とします。

| VPNルータ-A | VPNルータ-B | ||

| WAN側アドレス | 172.16.1.101/32 | 非固定(ダイナミック) | |

| LAN側アドレス | 192.168.10..254/24 | 192.168.20.254/24 | |

| PPPoE接続 ID | site-a@domain.co.jp | site-b@domain.co.jp | |

| PPPoE接続 Password | isp-pass-a | isp-pass-b | |

| フェーズ1 プロポーサル(IKE Proposal) | |||

| ルータ認証方式 | 事前共通キー方式(Pre-Shared Key :PSK) | ||

| IKE交換モード | aggressive(クイック)モード(片側のみ固定IP方式) | ||

| 事前共通キー | (文字列)ipsec_pass | ||

| PFSのDiffie-Hellmanグループ | グループ2 (1024bit MODP) | ||

| IKEの暗号化方式 | DES | ||

| IKEの認証用ハッシュアルゴリズム | MD5 | ||

| ISAKMP(フェーズ1)の生存期間 | 28800秒(8時間) | ||

| IKEキープアライブ方式 | DPD | ||

| Local-IDタイプ | - | FQDN | |

| Local-ID | - | router-b | |

| フェーズ2 プロポーサル(IPSec Proposal) | |||

| SAモード | トンネル | ||

| セキュリティプロトコル | ESP | ||

| 暗号方式 | DES | ||

| 認証用ハッシュアルゴリズム | SHA1 | ||

| トンネル対象IPアドレス | 192.168.20.0/24 | 192.168.10.0/24 | |

| PFSの利用 | off(False) | ||

| SA(フェーズ2)の生存期間 | 1800秒(30分) | ||

| MTU値 | 1454 (NTT Flets網を想定) | ||

以下の設定で、”option”部分は設定しなくても影響のない部分ですので、利用者にて設定するか判断してください。また、アライドの場合には、コンフィグファイルそのものだけでは、セキュリティモードなどが説明できないので、キーボード入力での設定手順として記載しています。

| AR415S version 2.9.2-07 (DPD) ※ AR410S 以前のモデルは暗号化拡張ボードを別途、購入し ていないとIPSecでの通信はできません(設定はできるみたいです) |

# ********************* # * AR415S での設定手順 * # ********************* # セキュリティ管理者用アカウント作成 add user=admin pass=admin-pass priv=securityOfficer <--- admin/admin-passは任意の文字列 set user securedelay=1800 <---コンソールの使用制限時間を1800秒(30分)に変更(option) # IPSec Share Key create create enco key=1 type=general value="ipsec_pass" <---シェアキーの作成 # セキュリティ管理者で、ログインしなおし。 login admin <---セキュリティ管理者として上記のパスワード"admin-pass"でログイン # セキュリティモード中は、Telnetでのアクセスができないので、特定のアドレスからは出来るように設定(option) add user rso ip=192.168.10.0 mask=255.255.255.0 enable user rso # ASYN configuration set asyn=asyn0 flow=char <--- コンソールのフロー制御(XON/XOFF)指定(option) # PPP configuration create ppp=0 over=eth0-any set ppp=0 bap=off username="site-a@domain.co.jp" password="isp-pass-a" set ppp=0 over=eth0-any lqr=off echo=10 # IP configuration enable ip enable ip remote add ip int=vlan1 ip=192.168.10.254 add ip int=ppp0 ip=172.16.1.101 mask=255.255.255.255 set ip loc ip=192.168.10.254 (※2Option) add ip rou=0.0.0.0 mask=0.0.0.0 int=ppp0 next=0.0.0.0 # Firewall configuration enable firewall create firewall policy="net" disable firewall policy="net" identproxy enable firewall policy="net" icmp_f=unre,ping enable firewall policy="net" fragment=icmp ※1 add firewall policy="net" int=vlan1 type=private add firewall policy="net" int=ppp0 type=public add firewall poli="net" nat=enhanced int=vlan1 gblin=ppp0 add firewall poli="net" ru=1 ac=allo int=ppp0 prot=udp po=500 add firewall poli="net" ru=99 ac=non int=ppp0 prot=ALL ip=192.168.10.1-192.168.10.254 enc=ips add firewall poli="net" ru=2 ac=non int=vlan1 prot=ALL ip=192.168.10.1-192.168.10.254 set firewall poli="net" ru=2 rem=192.168.20.1-192.168.20.254 # NTP configuration (option) enable ntp set ntp utc=+09:00:00 add ntp peer=172.16.1.250 # IPSEC configuration (フェーズ2の設定) # ポリシーの順は動作に影響があるので注意すること。 create ipsec sas=1 key=isakmp prot=esp enc=des hasha=sha create ipsec bund=1 key=isakmp string="1" expirys=1800 create ipsec pol="vpn" int=ppp0 ac=permit pos=1 set ipsec pol="vpn" lp=500 rp=500 tra=UDP create ipsec pol="vpn_1" int=ppp0 ac=ipsec key=isakmp bund=1 peer=DYNAMIC pos=2 set ipsec pol="vpn_1" lad=192.168.10.0 lma=255.255.255.0 rad=192.168.20.0 rma=255.255.255.0 create ipsec pol="inet" int=ppp0 ac=permit pos=3 enable ipsec # ISAKMP configuration (フェーズ1の設定) create isakmp pol="ike_rt" pe=any mod=aggressive has=md5 key=1 set isakmp pol="ike_rt" SRCINTERFACE=ppp0 ※2 set isakmp pol="ike_rt" expirys=28800 gro=2 set isakmp pol="ike_rt" sendn=true set isakmp pol="ike_rt" dpdm=both dpdi=5 remotei="router-b" enable isakmp # セキュリティモードにしないままで保存した場合には、作成したシェアキーやISAKMP情報が登録され # ないので要注意。 enable system security_mode <---セキュリティモードにする。 create config=ipsec_demo.cfg set config=ipsec_demo.cfg |

※1: VPNを使ったActive Directory(AD)環境において、遠隔地にあるWindows XP端末に対してグループポリシーの適用が正常に行えない事があります。 これは、Windows XPとADの間で最初にネットワークの回線速度の検査を行うために2048オクテッドのICMPを通信する事に起因します。 ARのデフォルト状態では1780オクテッド以上のパケットは場合によってはフラグメンテーション攻撃のパケットとして判断されて破棄されてしまいます。 これを回避するには、Windows XP側でレジストリを操作してこのチェック用パケットの長さを1500以下にするか、AR側でこのパケット破棄を実施しないようにすれば良いことになります。

※2 :"set ip loc"する事で、ルータから送り出されるパケットのソースアドレスを指定したアドレスで行う事が可能になります。 ただし、これを指定した場合にはフェーズ1の際の接続パケットのソースアドレスまで"set ip loc"で指定したものになってしまい、フェーズ1の接続に失敗してしまいます。 それを避けるには、フェーズ1接続の際に使うインターフェース(SRCINTERFACE=ppp0)を明示的に指定することで正常にフェーズ1の接続が行えるようになります。

アライドのルータのコンフィグを初期状態にするには、

# set config=none

# restart router

とする。

| TZ 170 | SonicWALLをアグレッシブルモード利用すると、どうもうまく行かない様子です。 機会があったらもう少し詳しく調べてみたいと思います。 |

| IX2025 Version 8.3.13 (DPD) |

configure ip route default FastEthernet0/0.1 ip route 192.168.10.0/24 Tunnel0.0 ip access-list napt-list permit ip src 192.168.20.0/24 dest any ip access-list sec-list permit ip src any dest any ip ufs-cache enable ! ike initial-contact always ! ike proposal ike-prop1 encryption des hash md5 group 1024-bit lifetime 28800 ! ike policy ike-policy1 peer 172.16.1.101 key ipsec_pass mode aggressive ike-prop1 ike keepalive ike-policy1 60 10 ike local-id ike-policy1 fqdn router-b ! ! ipsec autokey-proposal ipsec-prop1 esp-des esp-sha lifetime time 1800 ! ipsec rekey unconditional-rekeying ! ipsec autokey-map ipsec-policy sec-list peer 172.16.1.101 ipsec-prop1 ipsec local-id ipsec-policy 192.168.20.0/24 ipsec remote-id ipsec-policy 192.168.10.0/24 ! watch-group watch-router-a 10 event 10 ip unreach-host 192.168.10.254 Tunnel0.0 source FastEthernet1/0.0 action 10 ipsec clear-sa Tunnel0.0 probe-counter variance 5 probe-counter restorer 3 probe-timer variance 5 probe-timer restorer 10 ! network-monitor watch-router-a enable ! ppp profile my-profile authentication myname site-b@domain.co.jp authentication password site-b@domain.co.jp isp-pass-b exit ! IXシリーズでは、物理ポートに実際に機器が接続(LinkUP)されないと、インターフェースとして認識されません。 テストをする場合には、物理ポートにHUBやPCなどを接続してテストを実施してください。 interface FastEthernet1/0.0 ip address 192.168.20.254/24 no shutdown exit ! WAN側ポートには、FastEthernet0/0 を使用しています。 interface FastEthernet0/0.1 encapsulation pppoe auto-connect ppp binding my-profile ip address ipcp ip mtu 1454 ip tcp adjust-mss auto ip napt enable ip napt inside list napt-list ip napt static FastEthernet0/0.1 udp 500 no shutdown exit ! interface Tunnel0.0 tunnel mode ipsec ip unnumbered FastEthernet0/0.1 ipsec policy tunnel ipsec-policy out no shutdown exit write mem |

IXシリーズでコンフィグファイルを工場出荷時に戻す場合には、スーパーリセットを実施してください。 スーパーリセットの手順は取り扱い説明書の6章を参照してください。

| NetScreen-5GT Vev.6.2.0r13.00 (DPD) GUIでの設定手順 |

unset key protection enable set clock dst-off set clock timezone 9 set clock dst recurring start-weekday 2 0 3 02:00 end-weekday 1 0 11 02:00 set vrouter trust-vr sharable set vrouter "untrust-vr" exit set vrouter "trust-vr" unset auto-route-export exit set alg appleichat enable unset alg appleichat re-assembly enable set alg sctp enable set auth-server "Local" id 0 set auth-server "Local" server-name "Local" set auth default auth server "Local" set auth radius accounting port 1646 set admin name "netscreen" set admin password "nKVUM2rwMUzPcrkG5sWIHdCtqkAibn" set admin auth web timeout 30 set admin auth server "Local" set admin format dos set zone "Trust" vrouter "trust-vr" set zone "Untrust" vrouter "trust-vr" set zone "VLAN" vrouter "trust-vr" set zone id 100 "VPN-Zone" set zone "Untrust-Tun" vrouter "trust-vr" set zone "Trust" tcp-rst set zone "Untrust" block unset zone "Untrust" tcp-rst set zone "MGT" block unset zone "V1-Trust" tcp-rst unset zone "V1-Untrust" tcp-rst unset zone "VLAN" tcp-rst unset zone "VPN-Zone" tcp-rst set zone "Untrust" screen tear-drop set zone "Untrust" screen syn-flood set zone "Untrust" screen ping-death set zone "Untrust" screen ip-filter-src set zone "Untrust" screen land set zone "V1-Untrust" screen tear-drop set zone "V1-Untrust" screen syn-flood set zone "V1-Untrust" screen ping-death set zone "V1-Untrust" screen ip-filter-src set zone "V1-Untrust" screen land set interface "trust" zone "Trust" set interface "untrust" zone "Untrust" set interface "tunnel.1" zone "VPN-Zone" unset interface vlan1 ip set interface trust ip 192.168.20.254/24 set interface trust nat set interface untrust ip 172.16.1.102/32 set interface untrust route set interface tunnel.1 ip unnumbered interface untrust set interface untrust mtu 1454 unset interface vlan1 bypass-others-ipsec unset interface vlan1 bypass-non-ip unset interface vlan1 bypass-ipv6-others-ipsec set interface vlan1 bypass-icmpv6-ndp set interface vlan1 bypass-icmpv6-mld unset interface vlan1 bypass-icmpv6-mrd unset interface vlan1 bypass-icmpv6-msp set interface vlan1 bypass-icmpv6-snd set interface trust ip manageable unset interface untrust ip manageable set flow tcp-mss set flow all-tcp-mss 1304 unset flow no-tcp-seq-check set flow tcp-syn-check unset flow tcp-syn-bit-check set flow reverse-route clear-text prefer set flow reverse-route tunnel always set dbuf usb filesize 0 set pki authority default scep mode "auto" set pki x509 default cert-path partial set crypto-policy exit set ike p1-proposal "ar-pre-g2-des-md5" preshare group2 esp des md5 second 28800 set ike p2-proposal "ar-nopfs-des-sha" no-pfs esp des sha-1 second 1800 set ike gateway "ar-gw" address 172.16.1.101 Aggr local-id "router-b" outgoing-interface "untrust" preshare "8wDTEk9LN1VX8/sAOjC3Cs7sgdn9VN6q+g==" proposal "ar-pre-g2-des-md5" set ike gateway "ar-gw" dpd-liveness interval 10 set ike respond-bad-spi 1 set ike ikev2 ike-sa-soft-lifetime 60 unset ike ikeid-enumeration unset ike dos-protection unset ipsec access-session enable set ipsec access-session maximum 5000 set ipsec access-session upper-threshold 0 set ipsec access-session lower-threshold 0 set ipsec access-session dead-p2-sa-timeout 0 unset ipsec access-session log-error unset ipsec access-session info-exch-connected unset ipsec access-session use-error-log set vpn "ar-vpn" gateway "ar-gw" no-replay tunnel idletime 0 proposal "ar-nopfs-des-sha" set vpn "ar-vpn" monitor source-interface trust destination-ip 192.168.10.254 rekey set vpn "ar-vpn" id 0x1 bind interface tunnel.1 set vrouter "untrust-vr" exit set vrouter "trust-vr" exit set url protocol websense exit set vpn "ar-vpn" proxy-id local-ip 192.168.20.0/24 remote-ip 192.168.10.0/24 "ANY" set policy id 1 from "Trust" to "Untrust" "Any-IPv4" "Any-IPv4" "ANY" permit set policy id 1 exit set policy id 2 from "Trust" to "VPN-Zone" "Any-IPv4" "Any-IPv4" "ANY" permit set policy id 2 exit set policy id 3 from "VPN-Zone" to "Trust" "Any-IPv4" "Any-IPv4" "ANY" permit set policy id 3 exit set pppoe name "ISP-B" set pppoe name "ISP-B" username "site-b@domain.co.jp" password "7MtzNkIXNt6EkxsIlqC0HBCqQXnJfvzO/Q==" set pppoe name "ISP-B" idle 0 set pppoe name "ISP-B" interface untrust set pppoe name "ISP-B" auto-connect 1 set nsmgmt bulkcli reboot-timeout 60 set ssh version v2 set config lock timeout 5 unset license-key auto-update set telnet client enable set modem speed 115200 set modem retry 3 set modem interval 10 set modem idle-time 10 set snmp port listen 161 set snmp port trap 162 set vrouter "untrust-vr" exit set vrouter "trust-vr" unset add-default-route set route 192.168.10.0/24 interface tunnel.1 exit set vrouter "untrust-vr" exit set vrouter "trust-vr" exit save |

NetScreenのコンフィグを初期状態にするには、コンソールから

# unset all

Erase all system config, are you sure y/[n] ? y

# reset

Configuration modified, save? [y]/n n

System reset, are you sure? y/[n] y

とするか、ログインIDとパスワードにそれぞれシリアル番号を入力する。

| YAMAHA RTX1200 Rev.10.01.34 (DPD) |

ip route default gateway pp 1 ip route 192.168.10.0/24 gateway tunnel 1 ip lan1 address 192.168.20.254/24 pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname site-b@domain.co.jp isp-pass-b ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ccp type none ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp des-cbc sha-hmac ipsec ike always-on 1 on ipsec ike duration ipsec-sa 1 1800 ipsec ike duration isakmp-sa 1 28800 ipsec ike encryption 1 des-cbc ipsec ike group 1 modp1024 ipsec ike hash 1 md5 ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on dpd 10 5 ipsec ike local id 1 192.168.20.0/24 ipsec ike log 1 key-info message-info payload-info ipsec ike local name 1 router-b fqdn ipsec ike payload type 1 2 ipsec ike pre-shared-key 1 text ipsec_pass ipsec ike remote address 1 172.16.1.101 ipsec ike remote id 1 192.168.10.0/24 tunnel enable 1 nat descriptor type 1 masquerade nat descriptor address outer 1 ipcp nat descriptor address inner 1 192.168.20.1-192.168.20.254 nat descriptor masquerade static 1 1 192.168.20.254 udp 500 nat descriptor masquerade static 1 2 192.168.20.254 esp ipsec use on ipsec auto refresh on syslog debug off # tftp host any no dhcp service server no dhcp server rfc2131 compliant no dhcp scope 1 save |

コンフィグを初期状態にするには、コンソールから

# cold start

とする。

起動時にVPNの接続まで数分掛かるので慌てないこと。

Si-R220C, Si-R180B

Si-Rシリーズでコンフィグファイルを工場出荷時に戻す場合には、「reset clear」コマンドを実施するか「ご利用にあたって」の3-3章を参照してください。

| 古川電工 FITELnet-F100 (V02.10(04) ) (DPD) |

enable configure terminal ip route 0.0.0.0 0.0.0.0 pppoe 1 ! access-list 99 permit 192.168.20.0 0.0.0.255 ! vpn enable vpnlog enable ! ipsec access-list 1 ipsec ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255 ipsec access-list 64 bypass ip any any ipsec transform-set p1-policy esp-des esp-sha-hmac ! no service dhcp-server ! mss ipsecif 1 1300 mss ipsec 1300 ! ip dhcp pool lan1 exit ! interface lan 1 ip address 192.168.20.254 255.255.255.0 exit ! interface pppoe 1 crypto map vpn ip nat inside source list 99 interface pppoe server ISP-B pppoe account site-b@domain.co.jp isp-pass-b pppoe type host exit ! crypto isakmp policy 1 authentication prekey encryption des group 2 hash md5 idtype-pre fqdn keepalive always-send keepalive-icmp peer-address 192.168.10.254 keepalive-icmp source-interface lan 1 key ascii ipsec_pass lifetime 28800 my-identity router-b negotiation-mode aggressive peer-identity address 172.16.1.101 release security-association exit ! crypto map vpn 1 match address 1 set peer address 172.16.1.101 set security-association lifetime seconds 1800 set security-association always-up set transform-set p1-policy exit ! crypto security-association alive freq 60 ikealive retry max 1 ikealive freq 30 retry max 1 retry timer 20 exit ! crypto ipsec-log vpnlog-detail all exit end save SIDE-A.cfg |

Fitelシリーズでコンフィグファイルを初期状態に戻す場合には、「reset default」コマンドを実施すか

# clear working.cfg

# save ファイル名

とすることでコンフィグファイルの初期化が可能である。

FITELnetのコンフィグは、保存先としてSIDE-A.cfgとSIDE-B.cfgの2つのファイルに保存でき、これらを切り替えてブートができるようになっている。 現在、どちらのコンフィグを使っているかは

> enable

# show version または、show file configuration

とすることで確認できる。 また、コンフィグの切り替えは

# boot configuration ファイル名

とすることで切り替えが可能である。

| Cisco

1812J (IOS Version 15.1) !動作未検証! |

<TOPに戻る>